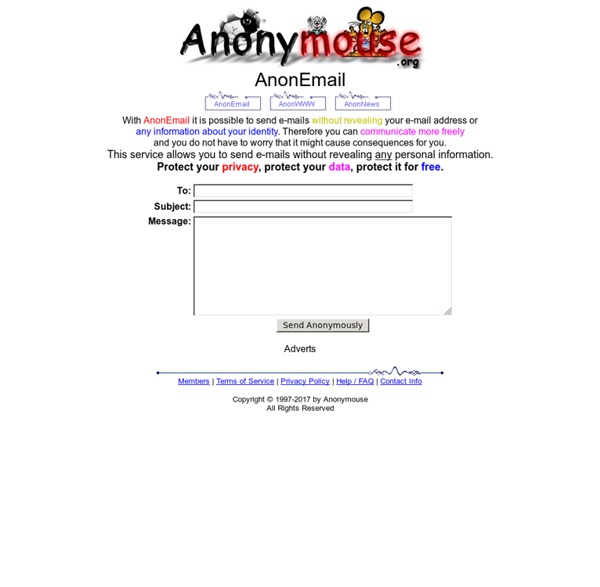

10 tutoriels vidéo pour limiter les traces de sa navigation Internet (CNIL) « NetPublic La CNIL (Commission Nationale de l’Informatique et des Libertés) poursuit le développement son offre pédagogique en ligne avec l’ajout de vidéos récentes sur sa chaîne YouTube dédiée, notamment de tutoriels afin d’agir non seulement en internaute responsable, mais aussi de sauvegarder en tant que citoyens ses droits au respect de la vie privée et aux données personnelles : sécurisation des smartphones, achat en ligne, choix de mot de passe… Cf. l’article de NetPublic : 18 tutoriels vidéo sécurité pour smartphones et internet (par la CNIL). Astuces et conseils La CNIL diffuse ainsi des vidéos courtes et explicatives avec conseils et astuces fort utiles sur des aspects de plus en plus importants du Web et de la mobilité. Sécurité Internet NOUVEAU : Limiter ses traces sur Internet (9 mn 57 s) : « Conseils pour limiter vos traces lors de votre navigation et surfer de manière plus anonyme » NOUVEAU : Effacer les traces de sa navigation (3 mn 10 s) NOUVEAU : La navigation privée (1 mn 35 s)

Intent An Intent provides a facility for performing late runtime binding between the code in different applications. Its most significant use is in the launching of activities, where it can be thought of as the glue between activities. It is basically a passive data structure holding an abstract description of an action to be performed. Intent Structure The primary pieces of information in an intent are: action -- The general action to be performed, such as ACTION_VIEW, ACTION_EDIT, ACTION_MAIN, etc. Some examples of action/data pairs are: In addition to these primary attributes, there are a number of secondary attributes that you can also include with an intent: category -- Gives additional information about the action to execute. Here are some examples of other operations you can specify as intents using these additional parameters: There are a variety of standard Intent action and category constants defined in the Intent class, but applications can also define their own. Intent Resolution

methodo11 Primeraplana.net / listado de enlaces utiles para periodistas methodo8 Cheat Sheet : All Cheat Sheets in one page La France pourra bientôt traquer sans limite ses « ennemis d’État… » Will Smith dans le film « Ennemi d’État » Le gouvernement s’apprête à faire voter un projet de loi de programmation militaire 2014-2019 dont certaines dispositions étendent les possibilités de surveiller en dehors de toute action judiciaire les données numériques de dizaines de milliers de citoyens considérés comme de potentiels «ennemis d’État» et de savoir qui ils appellent et qui les joint, de les localiser en temps réel à travers leurs téléphones, leurs ordinateurs. Désormais, toute la communauté du renseignement sera mobilisée, de l’Intérieur à la Défense, en passant par Bercy, pour des motifs bien plus larges que le seul risque terroriste, comme la prévention de la criminalité. Ce régime d’exception risque donc d’être appliqué à toutes les infractions. Les promoteurs de ce texte font valoir que des garanties seront accordées au citoyen, comme la nomination, d’une «personnalité qualifiée» auprès du Premier ministre pour contrôler les demandes des services des ministères. Art.

5 Recommended iPad Screensharing Apps The iPad is supposed to make teaching and learning easier, right? But if you’ve ever tried to talk your mom through a new task on her computer or iPad without being able to show her what you’re doing, you can understand that some frustration might ensue as you try to get an entire class to follow along with you. Or maybe you want to show a quick video or diagram, but holding up your iPad to the class really isn’t reaching everyone. There are a lot of folks out there who feel your pain, and to ease it just a bit, they’ve created Apps to share your screen. There are a lot of them out there, so we’ve sifted through and picked out some of the better ones to give you a good place to start. Join.me With the join.me viewer, you can join an online meeting no matter where you go. View someone’s screen, share ideas and collaborate in real time, for free! Optimized for iPhone, iPad and iPod Touch, join.me is fast, free and nimble, and makes attending an online meeting as easy as touching your screen.

Qu’est-ce qu’il y a de moi dans la machine que j’utilise Chacun de nous (ou presque) se promène désormais avec une « machine » dotée d’un écran dans la poche ou dans le sac. Suivant la taille de l’écran et la machine associée, nous exposons ainsi une partie de ce que nous faisons à l’extérieur de nous même au travers d’un artefact. Dans le même temps nous sommes potentiellement exposés à ce qui vient d’un au-delà du lieu où je suis. Ainsi chaque enfant qui naît est aujourd’hui confronté à un monde dans lequel les machines ont envahi non seulement les usines, les maisons, mais aussi les poches, voire même les oreilles. Il fut un temps, assez récent, durant lequel on pouvait dire : montre-moi ton ordinateur, je te dirai qui tu es. Une jeune fille déclarait dans une émission de curiosphère sur le téléphone portable à l’école que dans son téléphone, il y avait ce qui lui était intime personnel, une sorte de boite aux secrets. Faut-il dès lors lutter contre « le tout en ligne » ? A débattre