administrateur de réseau - administratrice réseaux Recherche Thématique Les champs marqués d'un * sont obligatoires. Onisep.fr, l'info nationale et régionale sur les métiers et les formations Plan du site Infos régionales Nos tchats Les sites de l'Onisep Données ouvertes Open data Nos services mobiles Accéder a nos publications Les partenaires de l'Onisep La librairie Onisep Nous suivre sur les réseaux sociaux

Terry Childs Un article de Wikipédia, l'encyclopédie libre. Terry Childs (43 ans au moment des faits) est l'ancien administrateur réseau du système informatique de la ville de San Francisco condamné en juillet 2008 pour avoir modifié tous les mots de passe des équipements du réseau de la ville[1]. En désaccord avec sa direction[2], Terry Childs avait changé les mots de passe d'accès au réseau sans les divulguer, bloquant ainsi le WAN. Les services de la ville ont tenté de reprendre le contrôle des équipements avec l'aide de Cisco. Il a été arrêté le 13 juillet 2008 à son domicile à Pittsburg. Bien qu'il ne soit pas l'architecte du réseau, il est le seul à avoir construit et configuré les équipements réseau[4]. Voir aussi[modifier | modifier le code] Notes et références[modifier | modifier le code]

theme 1: Quel sont les mission de l'administrateur... La vengeance de l’informaticien vengeur Des nouvelles de Terry Childs, l’ingénieur informaticien brimé par sa hiérarchie qui, pour se venger, avait chiffré une grande partie des données de la ville de San Francisco. En oubliant bien entendu de confier la clef à son successeur. Le SF Chronicle, dans un très court papier, nous apprend que les conséquences de cet acte coûteront à la ville près de 1 million de dollars. Un chiffre astronomique, qui mérite une lecture attentive. En fait, les conséquences du hack de Childs se chiffreraient à moins de 15 000 dollars de surcroît de travail et 182 000 dollars pour corriger la situation. Le million de dollars, quant à lui, représente le montant nécessaire à la refonte du système informatique ( consultants and upgrades to the network). Mais ce n’est pas tout… derrière cette manchette tapageuse se déroule un mini drame moins spectaculaire et certainement plus inquiétant. Pendant ce temps, Terry Childs attend d’être jugé.

L’administrateur réseau a le pouvoir de lire les messages personnels La Cour de Cassation, dans un arrêt du 17 juin 2009 rappelle qu’un administrateur de réseau, qui est tenu par une clause de confidentialité, a la possibilité d’accéder aux messages personnels des salariés dans le cadre de sa mission de sécurité du réseau informatique. La jurisprudence a eu l’occasion de rappeler à plusieurs reprises que la protection de la vie privée des salariés interdit aux employeurs d’ouvrir les messages qualifiés de personnel sauf risque ou événement particulier (Cf. Cass. Soc. 2 oct. 2001, Bull. civ. V, n° 291). Il appartient en effet au salarié d’identifier les messages personnels par une mention explicite car à défaut d’une telle mention, ceux-ci seront présumés professionnels et pourront être librement consultés par l’employeur. La Haute Cour vient préciser ici une distinction à opérer entre les pouvoirs de l’employeur dans ce domaine et ceux de l’administrateur réseau. S’appuyant sur l’article L.2313-2 du Code du travail qui dispose que :

responsabilité de l'employeur Un jugement remarqué du Tribunal de Grande Instance de Marseille en date du 11 juin 2003 avait déclaré un employeur civilement responsable des agissements de son salarié qui avait mis en ligne, avec les moyens informatiques mis à sa disposition par l’employeur, un site web "ESCROCA" comportant des éléments injurieux et contrefaisants à l’égard de la société d’autoroute ESCOTA. Pour retenir la responsabilité de l’employeur, le Tribunal avait considéré que le salarié n’avait pas agi : en dehors de ses fonctions ;sans autorisation de l’employeur ;à des fins étrangères à ses attributions. Tels sont en effet les trois éléments que doit démontrer l’employeur, en application d’une jurisprudence constante de la Cour de cassation depuis 1988, pour échapper à la mise en oeuvre de sa responsabilité en tant que "commettant", prévue par l’article 1384 alinéa 5 du Code civil. "Il n'est pas contestable que M. Alexis Baumann Avocat à la Cour

SSII et prestataires Internet : des activités à risques Bug, virus, violation du droit à l'image, matériel cassé, etc. : vous n'êtes pas à l'abri de ces risques. Vous savez qu'aujourd'hui les clients de SSII ou de prestataires Internet n'hésitent plus à engager des procédures juridiques pour demander réparation. Les frais de justice, le coût des réparations et les éventuels dommages et intérêts peuvent mettre en péril votre entreprise. Comment protéger mon entreprise ? Les prestataires informatiques sont de plus en plus souvent mis en cause du fait de leurs actions ou de leurs conseils. En cas de préjudice minime, vous pourrez toujours négocier avec votre client. C'est là qu'intervient l'assurance de la responsabilité civile professionnelle (RC 100 % Pro Services). Aujourd'hui, les clients sont de plus en plus nombreux à exiger de leurs prestataires une assurance de responsabilité civile car vos missions touchent le cœur de leur entreprise. [Haut de page] Quelles sont mes obligations ? Exemples concrets de préjudices Défaut de conseil ! À savoir

Contentieux informatique : l’expertise amiable est parfois sans valeur… Il est fréquent qu’à la suite de dysfonctionnements informatiques, un client souhaite mettre en cause la responsabilité de son prestataire (éditeur, intégrateurs web agency…). Dans ce cas-là, la première question à se poser (du côté du client comme du prestataire) est celle de la démonstration des griefs du client : comment faire la preuve que ce qui a été livré ne fonctionne pas ? Fonctionne mal ? Le conseil avisé et expérimenté prévient alors son client qu’une expertise judiciaire (c’est-à-dire menée par un expert nommé par le tribunal, le plus souvent en référé) constitue une véritable gestion de projet avec ses risques de dérives en terme de délai et de coût. Il est alors tentant de faire un procès « à l’économie » en faisant intervenir un expert amiable qui va dresser un rapport de ses constatations qui seront évidemment favorables (!!!) Dans ce cas-là, le premier conseil est de se préoccuper de la qualité du signataire. En savoir plus. A propos de LAMON & ASSOCIES

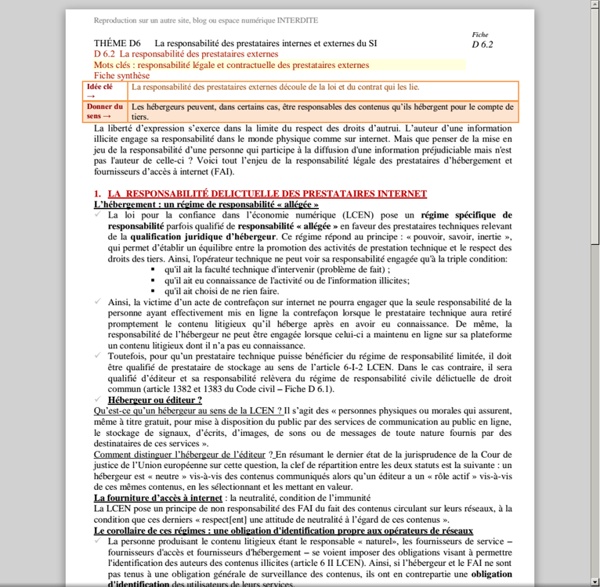

INTRODUCTION LA RESPONSABILITE DES PRESTATAIRES DE SERVICES INFORMATIQUES EN SECURITE INFORMATIQUE Aujourd’hui beaucoup d’échanges, de contrats se font sur internet, c’est pourquoi il est nécessaire que tous les échanges réalisés sur la toile soient sécurisés afin d’éviter toutes fraudes. Il a alors fallu s’interroger sur la responsabilité des prestataires de services informatiques en sécurité informatique. La sécurité par voie électronique repose largement sur l’utilisation de moyens de chiffrement des échanges pour en assurer la confidentialité. Ces dernières années, le cadre juridique de la sécurité des services informatiques était mis en place, avec deux grands volets : la libéralisation de la cryptologie et la reconnaissance de la signature électronique. Le Conseil des ministres a adopté le 15 janvier 2003 un projet de loi "sur la confiance dans l'économie numérique", dans lequel la question de la responsabilité des "prestataires techniques" de l'Internet est un des points majeurs (chapitre 2 du projet de loi). retour à la rubrique 'Autres articles'