Comment choisir son processeur ? un guide d'achat processeur L’offre en processeurs s’articule autour de deux marques historiques : AMD et Intel. Même si au fil des années les processeurs embarquent de plus en plus de fonctionnalités anciennement prises en charge par des composants de la carte mère, chaque génération de processeurs va pour ainsi dire de pair avec une génération de carte mère. S'il y a bien entendu des impératifs techniques qui nécessitent l'usage d'un nouveau support, il existe également une volonté délibérée (surtout de la part d'Intel) à “encourager” le changement de carte mère. Aujourd'hui, l’offre grand public d’AMD et d’Intel se décline en deux gammes de sockets : Chez Intel, le socket 1200 constitue le principal segment, tandis que le socket 2066 est réservé aux utilisateurs les plus avancés. Les points clés d’un processeur Le nombre de coeurs La fréquence n’est plus l’élément qui reflète toute la puissance dun processeur. La mémoire cache La fréquence La puce graphique Comment faire son choix ? Intel

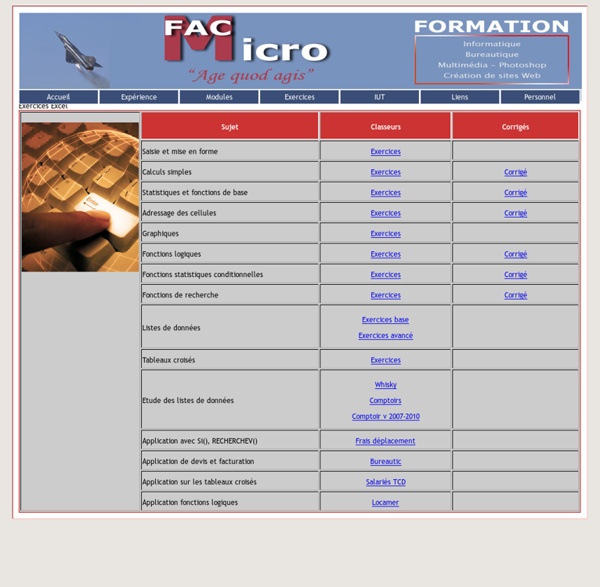

Exercices Excel - Formules simples, fonctions et graphiques - Genève Learning-Center ExercicesBureautique Plus de 100 exercices pour débutants et avancés WebMarketing Références et liens pour les formations webmarketing Evaluez-vous ! Des évaluations pour mesurer votre niveau en informatique et développement personnel Aide en ligne Cette partie est réservée exclusivement à nos élèves et anciens élèves Sites Partenaires Exercices Excel niveau 1 Corrigés vidéos (nécessite au moins Flash Player 8) Calculs simples et mise en forme des cellules Exercice 1: Formule simple: nombre d'années jusqu'à la retraite Exercice 2: Formule simple: âge en semaines, jours et heures Exercice 3: Formule simple: calcul de l'indice de masse corporelle (IMC) Fonctions Exercice 4: Fonction MOYENNE: Patinage artistique Exercice 5: Fonction SOMME et fonction MOYENNE: Heures de travail Exercice 6: Fonction MOYENNE, MIN et MAX Exercice 7: Réalisation d'une fiche de salaire (avec pourcentages) Exercice 8: Tableau de change Exercice 9: Calcul des intérêts du capital Exercice 13: Fonction SI simple

L'application SkyDrive Pour goûter aux joies du cloud, nous allons utiliser le service SkyDrive. Ce dernier va nous permettre d’envoyer des fichiers sur le cloud, de les récupérer, de les partager avec des amis (toujours via le cloud), etc. C’est un service parmi d’autres, qui a donc ses atouts et ses défauts. Une de ses forces (qui me pousse à vous présenter celui-ci plutôt qu’un autre) est qu’il est très bien intégré au sein même de Windows 8. Comme la plupart des services que vous utiliserez sur Internet, il est nécessaire d’avoir un compte utilisateur pour utiliser SkyDrive. Si vous avez créé un compte Microsoft pour vous connecter à Windows 8 (je vous invite à relire le premier chapitre si vous ne voyez pas de quoi je veux parler), alors votre compte SkyDrive est déjà opérationnel : c’est le même. Vous avez votre compte ? Petite présentation de notre nouveau jouet L'application SkyDrive est installée par défaut dans Windows 8. Envoyer un fichier sur le cloud

NounProject Cours de Gestion des systèmes d'informations - Système d'information et enjeux pour l'organisation Objectif : qu’est-ce que le système d’information d’une organisation ? 1. Présentation : l’organisation et son système d’information Le fonctionnement d’une organisation est de permettre à certains de ses membres de décider (on parle aussi de pilotage) de la gestion opérationnelle (production, commercialisation, achat, ventes…) de biens et/ou de services par son personnel en relation avec ses partenaires (principalement les clients et les fournisseurs). Le système d’information (SI) est une composante du système général de l’organisation comprenant un ensemble organisé de moyens humains et techniques de façon à atteindre les objectifs décidés par l’organisation. 2. • L’organisation définit l’ensemble des structures économiques qui existent telles que : - les entreprises publiques, - les entreprises privées, - les administrations, - les associations... Exemple : Le nom du responsable de l’entreprise SA Lihr est Eric Hymon. Le système est une interaction dynamique cohérente de ses composants.

Cours SQL et Algebre Relationnelle - D. BOULLE REPRESENTATION (n°représentation, titre_représentation, lieu) MUSICIEN (nom, n°représentation*) PROGRAMMER (date, n°représentation*, tarif) 1 - Donner la liste des titres des représentations. R = PROJECTION(REPRESENTATION, titre_représentation) Et en langage SQL... SELECT titre_représentation FROM REPRESENTATION ; 2 - Donner la liste des titres des représentations ayant lieu à l'opéra Bastille. SELECT titre_représentation FROM REPRESENTATION WHERE lieu="Opéra Bastille" ; 3 - Donner la liste des noms des musiciens et des titres des représentations auxquelles ils participent. SELECT nom, titre_représentation FROM MUSICIEN INNER JOIN REPRESENTATION ON MUSICIEN.n°représentation = REPRESENTATION.n°représentation ; 4 - Donner la liste des titres des représentations, les lieux et les tarifs pour la journée du 14/09/96. SELECT titre_représentation, lieu, tarif FROM REPRESENTATION INNER JOIN PROGRAMMER ON PROGRAMMER.n°représentation = REPRESENTATION.n°représentation WHERE date='14/06/96' ;

MEHARI Avant de vous parler des différentes méthodes d’audit et d’amélioration de la sécurité des systèmes d’informations, nous allons découvrir ensemble la norme ISO 17799 qui constitue les « best practice », les règles de bonnes conduites à suivre et les objectifs à atteindre pour avoir une bonne sécurité informatique. Présentation de la norme ISO 17799 Internationale, la norme ISO 17799, crée en 2005, établit des lignes directrices et des principes généraux pour préparer, mettre en œuvre, entretenir et améliorer la gestion de la sécurité de l’information au sein d’un organisme. Ce code de bonne pratique est subdivisé en différentes 10 chapitres (cf ci-dessous). Chapitre 1 : Politique de sécurité La politique de sécurité donne des définitions claires de la sécurité de l’information (SI), une explication des principes de sécurité, évoque l’implication de la direction de l’organisme et les modalités de déclaration des incidents de sécurité. Chapitre 2 : Organisation de la sécurité MEHARI vs EBIOS

Les méthodes de sauvegarde Dans le cadre de mes précédents articles je vous exposais comment sauvegarder vos donnée sur différents supports: sur un disque dur externe, sur une clé USB, sur CD, DVD, et sur Blu-Ray voire même en ligne. Ces articles étaient plus à destination des particuliers souhaitant sauvegarder leurs données personnelles. Celui-ci sera plus orienté pro. Aujourd’hui je vais vous parler des trois méthodes de sauvegarde professionnelles qui sont habituellement utilisées par les logiciels de sauvegarde que vous retrouverez sur le marché : la sauvegarde complète, basique mais longue et deux méthodes avancées : la sauvegarde différentielle et la sauvegarde incrémentielle. Le principe d’archivage se base sur des marqueurs apposés sur vos fichiers ayant une valeur booléenne: vrai (1) ou faux (0), c’est un bit d’archivage, appelé plus communément attribut d’archivage. La méthode de sauvegarde complète La méthode de sauvegarde différentielle La méthode de sauvegarde incrémentielle

Attribuer ou restreindre les droits des utilisateurs sur un objet Windows (fichier, répertoire) Comment attribuer des droits (ou en retirer) à un utilisateur sur un objet Windows (Partition, répertoire, fichier...) Attribuer ou restreindre les droits des utilisateurs sur un objet Windows (fichier, répertoire) Attribuer des droits à un utilisateur sur un objet Windows. Cette manipulation doit être faite avec un compte disposant des privilèges d'administration. Cette manipulation permet de créer, étendre, restreindre ou supprimer les droits d'un utilisateur sur un objet. Selon les besoins, la manipulation suivante peut s'exécuter à des niveaux de granularité très différents : au niveau de granularité le plus élevé, cette manipulation peut être exécutée sur le répertoire racine d'une partition Windows, ce qui va propager les droits qui vont être déterminés à ce niveau à tous les objets sous ce niveau (droits simplement « hérités » des droits du « parent », ce qui peut être modifié)au niveau de granularité le plus fin, cette manipulation peut être exécutée au niveau d'un fichier unique.

Les autorisations et la gestion de fichiers et partages sous Windows avec le système de fichiers NTFS NTFS est le système de fichiers par défaut de Windows 2000/XP Il met en place par rapport à son ancêtre FAT, une journalisation du système de fichiers. Il permet aussi d’ajouter des autorisations aux fichiers, de les crypter ou de les compresser. Le cryptage Une fois qu’un fichier ou un dossier est crypté, vous pouvez l’exploiter de la même façon que n’importe quel autre fichier ou dossier. Pour crypter ou décrypter un dossier ou un fichier, vous devez définir la propriété de cryptage pour les dossiers et les fichiers tout comme vous définiriez n’importe quel autre attribut, tel que lecture seule, compressé ou caché. Utilisez le cryptage pour protéger vos documents contre les intrus qui pourraient obtenir un accès physique non autorisé à vos données stockées confidentielles (en volant votre ordinateur portable ou votre lecteur Zip, par exemple). Pour cryper un fichier, vous pouvez également crypter ou décrypter un fichier ou un dossier à l’aide de la fonction de ligne de commande cipher.

INNER JOIN Dans le langage SQL la commande INNER JOIN, aussi appelée EQUIJOIN, est un type de jointures très communes pour lier plusieurs tables entre-elles. Cette commande retourne les enregistrements lorsqu’il y a au moins une ligne dans chaque colonne qui correspond à la condition. Intersection de 2 ensembles Syntaxe Pour utiliser ce type de jointure il convient d’utiliser une requête SQL avec cette syntaxe : SELECT * FROM table1 INNER JOIN table2 ON table1.id = table2.fk_id La syntaxe ci-dessus stipule qu’il faut sélectionner les enregistrements des tables table1 et table2 lorsque les données de la colonne « id » de table1 est égal aux données de la colonne fk_id de table2. La jointure SQL peux aussi être écrite de la façon suivante : SELECT * FROM table1 INNER JOIN table2 WHERE table1.id = table2.fk_id La syntaxe avec la condition WHERE est une manière alternative de faire la jointure mais qui possède l’inconvénient d’être moins facile à lire s’il y a déjà plusieurs conditions dans le WHERE. Exemple